I tentativi di attacco veicolati tramite mail erano già noti ancora prima dell'ondata di Ransomware. Quotidianamente vengono inviati in europa centinaia di milioni di messaggi spam, tra cui non figurano esclusivamente attacchi di massa ma anche attacchi mirati. Nel presente caso, analizzato dai G DATA Security Lab, abbiamo a che fare con un espediente ai danni delle aziende, il cui procedimento risulta "innovativo”. I destinatari della mail si accorgono solo facendo estrema attenzione, che si tratta di un tentativo di truffa. Le soluzioni G DATA riconoscono l'allegato come Script.Trojan-Stealer.Phish.AG

La mail che raggiunge la casella di posta elettronica delle potenziali vittime reca un allegato chiamato purchase-order.htm. A ben guardare, il messaggio contiene elementi che destano sospetti. L'azienda emittente non esiste sotto questo nome, l'indirizzo gmail del mittente può risultare poco serio e il testo della mail contiene refusi, che possono essere scusabili, considerando che il potenziale cliente pare non essere geograficamente collocato in Paesi anglofoni.

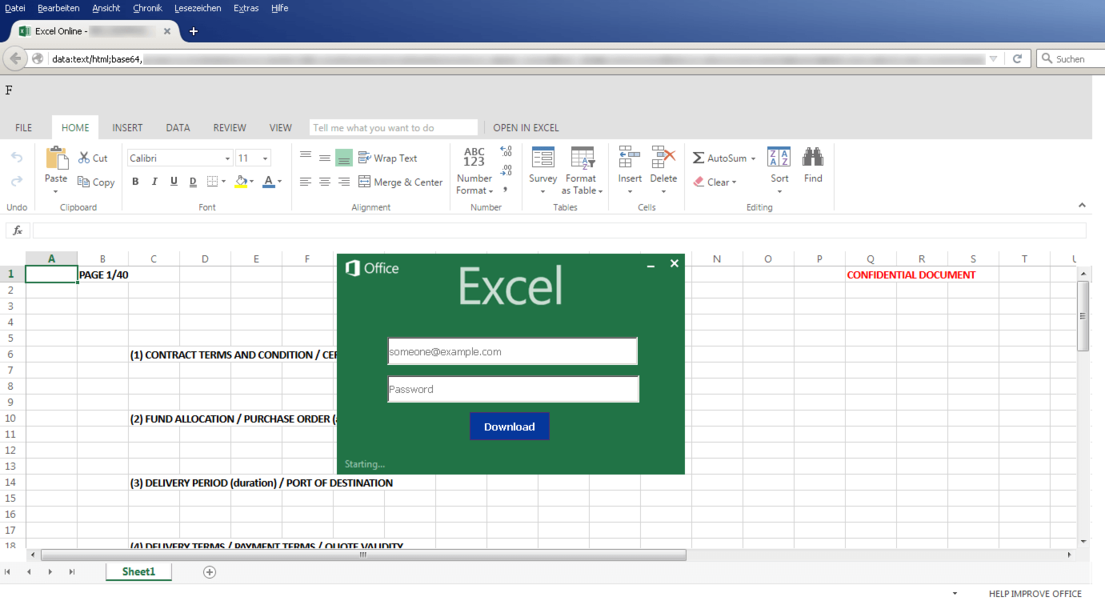

L'allegato é travestito da documento prodotto con Microsoft Excel e condiviso online. Il file si presenta in effetti come una tabella, ma in realtà è solo un'immagine (order.png) non un documento lavorabile. Con tecniche di social engineering i criminali puntano alla curiosità dell'utente, segnalando ad esempio in rosso che le informazioni contenute nel file siano riservate. L'immagine viene caricata da un server situato ad Hong Kong. Per poter scaricare il documento, il destinatario deve inserire le proprie credenziali di accesso ai servizi della piattaforma live.com di Microsoft. In effetti però, la maschera per l'inserimento di tali dati non ha il formato giusto. Evidentemente i cybercriminali partono dal presupposto che gli utenti dei servizi online legati al pacchetto Office siano facilmente raggirabili. Peraltro, il diretto riferimento visivo, ma non esplicitamente citato, a tale piattaforma, suggerisce che i dati di accesso ai servizi Windows Live siano l'obiettivo di questa campagna. In effetti sono di valore, poiché ottenendoli, i cybercriminali si assicurano accesso illecito ad una serie di servizi, tra cui archivi di documenti online, posta elettronica per trafugare informazioni e inviare ulteriori messaggi di spam e molto altro.

Tutti dati ottimamente sfruttabili, specie se provenienti da un contesto aziendale.

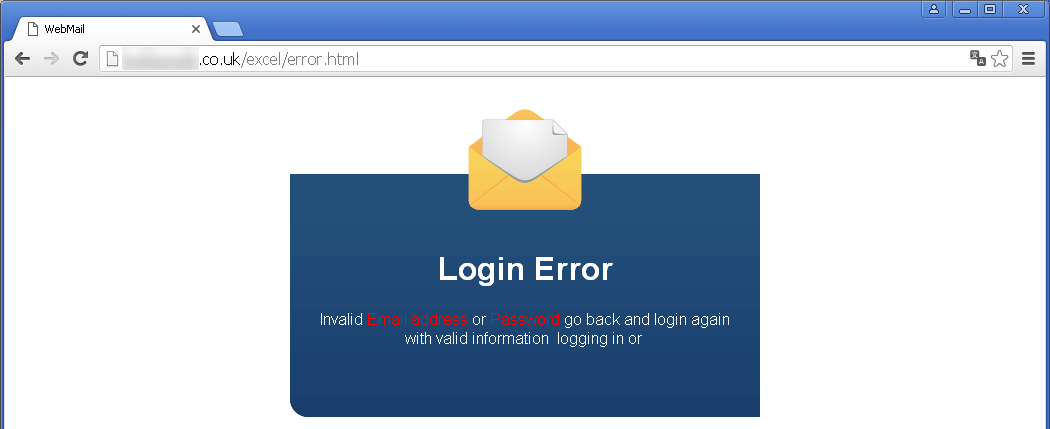

I dati inseriti, ossia l'indirizzo mail e la password, vengono inviati subito dopo il click su "scarica” allo stesso server a Hong Kong, da cui sono state caricate le immagini, tuttavia ad un altro dominio. I G DATA Security Labs ritengono che l'intero server sia controllato dai cybercriminali. Dopo l'invio dei dati, una pagina web presenta – ovviamente - una notifica di errore.

Come proteggersi quando si ricevono mail di questo genere

- Partendo dal presupposto che tutti siano dotati di una soluzione di sicurezza che integri una protezione antispam aggiornata:

- Verificate la plausibilità del messaggio chiedendovi:

- La mia azienda ha motivo di ricevere un ordine dall'estero?

- Il destinatario della mail sono io o sono indicati altri indirizzi?

- Che impressione generale mi fa il messaggio? Ci sono errori evidenti?

- Siate sospettosi quando ricevete mail da mittenti sconosciuti. Se la mail risulta "strana” ignoratela, cancellatela ma non aprite allegati e non cliccate su link. Soprattutto non rispondete alle mail di spam, mai, perché farlo corrisponde a confermare che il vostro indirizzo mail esiste, quindi assume un valore ancora maggiore per i criminali!

- L'apertura di allegati é un fattore di rischio, occorre scansirli con una soluzione di sicurezza e poi cancellarli senza aprirli. In caso di dubbio girate il file senza aprirlo direttamente ai G DATA SecurityLabs per un'analisi.

- I link nelle mail non vanno cliccati senza pensarci bene. L'indirizzo web andrebbe verificato. Molti client di posta elettronica consentono di verificare l'esatto rimando del link senza cliccarci sopra, bensì passandoci sopra il mouse. In caso di incertezze inviate l'indirizzo (senza cliccarci sopra) ai G DATA Security Labs per l'analisi.

- Le e-Mail con allegati in formato HTM(L) dovrebbero essere valutate con grande scetticismo. Il formato è usato di norma per siti web, difficilmente per lo scambio di informazioni tra persone. Lo stesso dicasi per file in formato .JS (JavaScript).

- Non comunicate dati personali, né per email, né tramite formulari di dubbia natura o su siti sospetti.

- In un contesto aziendale: fate riferimento al vostro amministratore di sistema o al CISO, qualora un dato processo risulti sospetto.